foto

foto

Kamis, 31 Maret 2011

Wajah Ini...

Ama....Apa...panggilan untuk mereka

Wajah mereka yang membuatku tak pernah berhenti berharap.....

Wajah mereka yang membuatku tetap berdiri meski harus sesekali terpuruk....

Wajah mereka yang membuatku tetap tegar...

Wajah mereka yang membuatku tenang meski rasa gusar sesekali datang...

Wajah mereka yang membuatku selalu berjanji akan sukses suatu saat nanti......

Wajah mereka yang membuat ku rindu di setiap malamku...

ama...apa....ku panggil mereka...

Mereka yang membuat ku sempurna....

love u forever....muach

doakan vi ya ma..pa...

Vi harus SEMANGAT

MARET 2012

Sebah perjalanan yang mungkin akan sedikit terjal untuk vi lalui.....

Sebuah harapan yang mungkin masih samar untuk di gapai...

Sebuah proses panjang yang harus mengurai derai air mata.....

Sebuah karya besar yang akan terlahir.....

Sebuah sejarah yang mungkin tak kan vi lupakan.....

Sebuah metamorfosa hidup yang lebih menanntang...

dan Sebuah awal dari pergolakan batin yang terkadang membuat vi tertawa di dalam hati....

atau malah sebuah tingkatan belajar yang akan ku lalui........

Maret 2012.....I will see.....SEMANGAT.....

Sebuah harapan yang mungkin masih samar untuk di gapai...

Sebuah proses panjang yang harus mengurai derai air mata.....

Sebuah karya besar yang akan terlahir.....

Sebuah sejarah yang mungkin tak kan vi lupakan.....

Sebuah metamorfosa hidup yang lebih menanntang...

dan Sebuah awal dari pergolakan batin yang terkadang membuat vi tertawa di dalam hati....

atau malah sebuah tingkatan belajar yang akan ku lalui........

Maret 2012.....I will see.....SEMANGAT.....

Analisis Keamanan Jaringan

catatan tanggal, 29 maret 2011

Kriptografi MD5

mencerna MD5 telah banyak digunakan dalam perangkat lunak dunia untuk memberikan jaminan bahwa file yang ditransfer telah tiba utuh. Sebagai contoh, file server sering menyediakan MD5 pra-dihitung (dikenal sebagai md5sum ) checksum untuk file, sehingga pengguna dapat membandingkan checksum file yang didownload untuk itu. Unix sistem operasi berbasis-termasuk jumlah utilitas MD5 dalam paket distribusi mereka , sedangkan pengguna Windows menggunakan aplikasi pihak ketiga.

Namun, sekarang yang mudah untuk menghasilkan tabrakan MD5, adalah mungkin bagi orang yang menciptakan file untuk membuat file kedua dengan checksum yang sama, jadi teknik ini tidak dapat melindungi terhadap beberapa bentuk gangguan berbahaya. Juga, dalam beberapa kasus checksum tidak dapat dipercaya (misalnya, apakah itu diperoleh melalui saluran yang sama seperti file yang didownload), di mana MD5 kasus hanya dapat menyediakan fungsionalitas pengecekan error: ia akan mengakui download korup atau tidak lengkap, yang menjadi lebih mungkin saat men-download file yang lebih besar.

MD5 secara luas digunakan untuk menyimpan password . Untuk mengurangi kerentanan yang disebutkan di atas, seseorang dapat menambahkan garam ke hashing password sebelum mereka. Some implementations may apply the hashing function more than once—see key stretching . Beberapa implementasi dapat menerapkan fungsi hashing lebih dari sekali-lihat kunci peregangan .

MD5 dan fungsi hash lainnya juga digunakan dalam bidang penemuan elektronik , dalam rangka menyediakan identifikasi unik untuk setiap dokumen yang dipertukarkan selama proses penemuan hukum. Metode ini dapat digunakan untuk menggantikan cap Bates sistem penomoran yang telah digunakan selama puluhan tahun selama pertukaran dokumen kertas.

Algoritma

Proses MD5 pesan variabel-panjang menjadi output tetap-panjang 128 bit. Pesan masukan dipecah menjadi potongan-bit blok 512 (enam belas 32-bit little endian integer); pesan empuk sehingga panjangnya dibagi oleh 512. Padding bekerja sebagai berikut: bit tunggal pertama, 1, ditambahkan ke akhir pesan. Hal ini diikuti oleh sebagai nol sebanyak yang diperlukan untuk membawa pesan panjang sampai dengan 64 bit kurang dari kelipatan 512. Bit sisa diisi dengan sebuah integer 64-bit yang mewakili panjang pesan asli, dalam bits.

Algoritma MD5 utama beroperasi pada kondisi 128-bit, dibagi menjadi empat-bit kata-kata 32, dinotasikan A, B, C dan D. Ini diinisialisasi dengan konstanta tetap tertentu. Algoritma utama kemudian beroperasi pada masing-masing blok pesan 512-bit pada gilirannya, setiap blok memodifikasi negara. Pengolahan blok pesan terdiri dari empat tahap yang sama, disebut putaran, setiap putaran terdiri dari 16 operasi serupa berdasar pada fungsi linier F-non, penambahan modular , dan rotasi kiri. Gambar 1 mengilustrasikan satu operasi dalam putaran. Ada empat kemungkinan fungsi F, berbeda satu digunakan dalam setiap putaran:

Kesimpulan:

jadi MD5 mengubah password menjadi bentuk hexadesimal yang panjangnya 128 bit, jadi tugasnya hanyalah memasukkan password hasil enkripsi ke dalam sebuah database, sehingga ketika user login, passwordnya tinggal di bandingkan saja dengan data yang ada di database, dan MD5 sampai sekarang tidak bisa di pecahkan.

Analisis Keamanan Jaringan

catatan tanggal,29 maret 2011

Kriptografi Asimetris

Kriptografi asimetris atau kriptografi kunci publik adalah kriptografi di mana sepasang kunci yang digunakan untuk mengenkripsi dan mendekripsi pesan sehingga tiba aman. Awalnya, pengguna jaringan menerima sepasang kunci publik dan swasta dari otoritas sertifikat. Setiap pengguna lain yang ingin mengirim pesan terenkripsi bisa mendapatkan kunci publik penerima yang dimaksud dari direktori umum. Mereka menggunakan tombol ini untuk mengenkripsi pesan, dan mereka mengirimkannya ke penerima. Ketika penerima mendapat pesan tersebut, mereka dekripsi dengan kunci pribadi mereka, yang tidak ada orang lain harus memiliki akses ke.

Witfield Diffie dan Martin Hellman, peneliti di Stanford University, pertama publik diusulkan enkripsi asimetris pada tahun 1977 makalah mereka, New Directions Dalam Kriptografi. (Konsep ini telah secara independen dan diam-diam yang diusulkan oleh Ellis James beberapa tahun sebelumnya ketika dia bekerja untuk Pemerintah Inggris Komunikasi Markas.) Sebuah algoritma asimetris, yang dituangkan dalam kertas Diffie-Hellman, adalah pintu perangkap atau satu arah fungsi. Fungsi seperti ini mudah dilakukan dalam satu arah, tetapi sulit atau tidak mungkin untuk mundur. Sebagai contoh, mudah untuk menghitung hasil dari dua angka yang diberikan, tetapi komputasi jauh lebih sulit untuk menemukan dua faktor diberikan hanya produk mereka. Mengingat produk dan salah satu faktor, mudah untuk menghitung faktor kedua, yang menunjukkan fakta bahwa arah keras atas perhitungan tersebut dapat dibuat mudah ketika akses ke beberapa kunci rahasia diberikan. Fungsi digunakan, algoritma, dikenal secara universal. Pengetahuan ini tidak memungkinkan dekripsi pesan. Informasi hanya menambahkan yang perlu dan cukup untuk dekripsi adalah kunci rahasia penerima.

Dalam kasus di mana algoritma yang sama digunakan untuk mengenkripsi dan mendekripsi, seperti di RSA , pesan dapat dengan aman ditandatangani oleh pengirim tertentu: jika pengirim mengenkripsi pesan menggunakan kunci privat mereka, maka pesan tersebut dapat didekripsi hanya menggunakan bahwa pengirim kunci publik, keaslian pengirim.

Hal ini juga memungkinkan untuk pertukaran aman ditandatangani dan satu-ke-satu pesan, sebagai berikut. Pengirim mengenkripsi pesan menggunakan algoritma yang umum dan kunci rahasianya sendiri. Mereka kemudian menandatangani hasilnya, mengenkripsi lagi (dengan tanda tangan mereka dalam teks-jelas ) dengan menggunakan kunci publik penerima Teman, dan mengirimkannya. Penerima mendekripsi pesan yang diterima menggunakan kunci rahasia mereka sendiri, mengidentifikasi pengirim dari tanda tangan mereka sekarang-teks-jelas, dan kemudian mendekripsi hasil menggunakan kunci publik pengirim. Hal ini memastikan bahwa siapapun yang terdiri penerima pesan memiliki akses ke kunci privat pengirim, dan bahwa tidak ada yang dirusak dengan pesan atau membacanya di sepanjang jalan.

Dalam kriptografi simetris, kunci yang sama digunakan untuk enkripsi dan dekripsi. Pendekatan ini lebih sederhana dalam menangani setiap message, tapi kurang aman karena kunci harus dikomunikasikan dan diketahui pada kedua lokasi pengirim dan penerima.

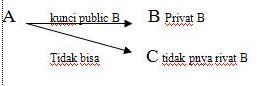

Gambarannya:

Misalnya A ingin mengirim pesan kepada B maka untuk mendekripsi pesan dari A, B harus membukanya dengan sepasang kunci yaitu kunci privat, dan kunci public. Namun pertanyaannya adalah B hanya mempunyai Kunci public A dan tidak akan pernah punya kunci privat A lalu bagaimana B membuka Pesan dari A sementara untuk membuka pesan B harus mempunya sepasang kunci?

Caranya mudah yaitu A mengirimkan pesan melalui kunci privatnya, dan B tentu saja sudah mempunyai Kunci public B maka dengan A mengirim melalui kunci privat, B bisa mendapatkan sepasang kunci untuk mendekripsi pesan.

Logikanya jika C,D, atau E punya kunci public A tetentu saja mereka bisa membuka pesan dari A untuk B, jadi bagaimana jika kita ingin pesan tersebut khusus ditujukan untuk B saja sehingga yang lain tidak bisa membuka!

Caranya yaitu A harus mengirim pesan melalui kunci public B, dan B membukanya dengan kunci privat yang dimilikinya.

Kurang lebih skemanya seperti ini:

Langganan:

Postingan (Atom)